Zajmując się ochroną danych osobowych czy innych informacji ważnych dla organizacji zawsze, niezależnie od jej typu napotykamy na następujące wyzwania:

- Jakie zabezpieczenia należy wdrożyć?

- Dlaczego te rozwiązania są tak drogie?

- Jakie korzyści przyniesie nam wdrożone zabezpieczenie?

- Czy muszę wdrożyć wszystkie wykazane zabezpieczenia?

Należy przypomnieć, że różne zagrożenia mogą w różny sposób wpływać na atrybuty bezpieczeństwa informacji (w tym danych osobowych). Inaczej mówiąc mogą wpływać na poufność, integralność czy dostępność danych osobowych. Kolejnym utrudnieniem, jest fakt że to samo zagrożenie może obciążać na organizację w różny sposób.

Wyobraźmy sobie, że w organizacji wykorzystuje się tablety do przechowywania danych osobowych. Na tablecie A są tylko adresy email pracowników firmy a na tablecie B, który jest wykorzystywany przez dział HR, dane takie jak imię, nazwisko, numer pesel, informacje o zwolnieniach. Od razu widać, że zagubienie czy kradzież tabletu B będzie bardziej kosztowna niż tabletu A.

Na powyższe wyzwania odpowiedzią jest analiza ryzyka. Jej zadaniem jest identyfikacja zagrożeń jakie mogą wpłynąć na naruszenie bezpieczeństwa danych osobowych oraz wycenienie ich z uwzględnieniem wdrożonych zabezpieczeń, łatwości materializacji zagrożenia oraz konsekwencji w momencie wystąpienia danego zagrożenia.

Przyczyna nr 1

Dzięki prawidłowo przeprowadzonej analizie ryzyka organizacja będzie wiedziała w jaki sposób efektywnie wydać środki na zabezpieczenia w celu zmniejszenie ryzyka naruszenia bezpieczeństwa danych osobowych. Analiza ryzyka dostarcza także cennych informacji o tym jakie zagrożenia mogą wpłynąć na poufność, integralność, dostępność danych osobowych.

Innym aspektem jest kwestia wymagań prawnych w ochronie danych osobowych w art. 32 ust.1 RODO :

“Uwzględniając stan wiedzy technicznej, koszt wdrażania oraz charakter, zakres, kontekst i cele przetwarzania oraz ryzyko naruszenia praw lub wolności osób fizycznych o różnym prawdopodobieństwie wystąpienia i wadze, administrator i podmiot przetwarzający wdrażają odpowiednie środki techniczne i organizacyjne, aby zapewnić stopień bezpieczeństwa odpowiadający temu ryzyku, w tym między innymi w stosownym przypadku:

- pseudonimizację i szyfrowanie danych osobowych;

- zdolność do ciągłego zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania;

- zdolność do szybkiego przywrócenia dostępności danych osobowych i dostępu do nich w razie incydentu fizycznego lub technicznego;

- regularne testowanie, mierzenie i ocenianie skuteczności środków technicznych i organizacyjnych mających zapewnić bezpieczeństwo przetwarzania.”

Należy podkreślić, że sam Urząd Ochrony Danych osobowych zwraca uwagę na kwestię prawidłowości przeprowadzenia analiz ryzyka oraz na jej podstawie wdrożenie stosownych zabezpieczeń. Poniżej tylko dwa cytaty z wielu w orzecznictwie UODO w tym zakresie:

Uzasadnienie do kary dla jednego z podmiotów publicznych:

“Zdaniem organu administrator przed wystąpieniem naruszenia był świadom zagrożenia, jakim było użytkowanie prywatnych, niezabezpieczonych i niezweryfikowanych nośników danych, o czym świadczyły wnioski z przeprowadzonych w sądzie audytów, przeprowadzona analiza ryzyka i wynikające z niej wnioski co do sposobu minimalizowania zidentyfikowanych zagrożeń, jak również podejmowane środki organizacyjne w postaci zakazu użytkowania prywatnych nośników danych określonych w regulaminie czy też nakazu użytkowania szyfrowanych nośników.”

Źródło: https://uodo.gov.pl/pl/138/2639

Uzasadnienie do Kary dla jednego z podmiotów ecommrce:

“Stosownie do art. 32 ust. 1 lit. b rozporządzenia 2016/679, uwzględniając stan wiedzy technicznej, koszt wdrażania oraz charakter, zakres, kontekst i cele przetwarzania oraz ryzyko naruszenia praw lub wolności osób fizycznych o różnym prawdopodobieństwie wystąpienia i wadze, administrator i podmiot przetwarzający wdrażają odpowiednie środki techniczne i organizacyjne, aby zapewnić stopień bezpieczeństwa odpowiadający temu ryzyku, w tym między innymi w stosownym przypadku zdolność do ciągłego zapewnienia poufności, integralności, dostępności i odporności systemów i usług przetwarzania oraz stosownie do art. 32 ust. 1 lit. d rozporządzenia 2016/679 regularne testowanie, mierzenie i ocenianie skuteczności środków technicznych i organizacyjnych mających zapewnić bezpieczeństwo przetwarzania.

W myśl art. 32 ust. 2 rozporządzenia 2016/679, administrator oceniając, czy stopień bezpieczeństwa jest odpowiedni, uwzględnia w szczególności ryzyko wiążące się z przetwarzaniem, w szczególności wynikające z przypadkowego lub niezgodnego z prawem zniszczenia, utraty, modyfikacji, nieuprawnionego ujawnienia lub nieuprawnionego dostępu do danych osobowych przesyłanych, przechowywanych lub w inny sposób przetwarzanych.”

Źródło: https://uodo.gov.pl/decyzje/ZSPR.421.2.2019

Przyczyna nr 2

Zapewnienie zgodności z wymaganiami wynikającymi z przepisów prawa w zakresie ochrony danych osobowych.

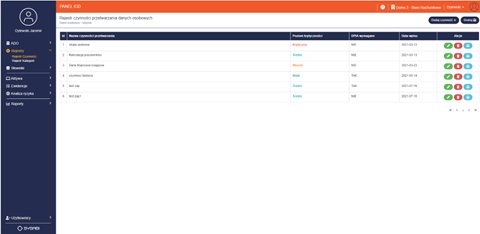

W SYSABI chcąc pomóc w przeprowadzeniu analizy ryzyka wprowadziliśmy możliwość określenia krytyczności dla poszczególnych czynności i kategorii przetwarzania danych osobowych uwzględniając ich charakter. Umożliwia to zautomatyzowanie wyceny konsekwencji materializacji danego zagrożenia.

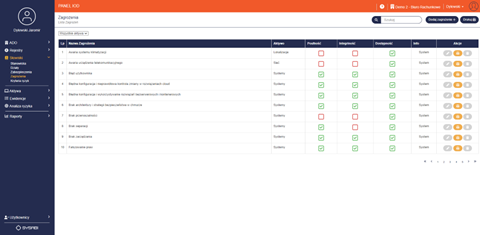

Dodatkowo SYSABI posiada zdefiniowaną listę zagrożeń z informacją czy wpływa na poufność, integralność czy dostępność. Dla każdego zagrożenia wskazaliśmy także listę zabezpieczeń jakie można wdrożyć w celu minimalizacji zagrożenia. Wiedząc, że wiele różnych organizacji może wykorzystywać nasze rozwiązanie, umożliwiliśmy także możliwość definiowania własnych zagrożeń przez użytkownika.